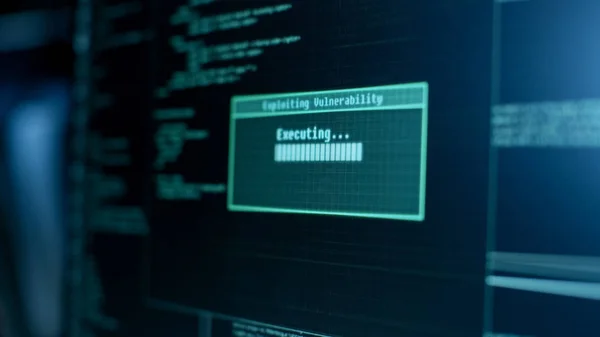

Niebezpieczne Hacker hamowania i uzyskiwanie dostępu do danych rządowych — Obraz stockowy

L

2000 × 1125JPG6.67 × 3.75" • 300 dpiLicencja standardowa

XL

5000 × 2813JPG16.67 × 9.38" • 300 dpiLicencja standardowa

super

10000 × 5626JPG33.33 × 18.75" • 300 dpiLicencja standardowa

EL

5000 × 2813JPG16.67 × 9.38" • 300 dpiLicencja rozszerzona

Niebezpieczne Hacker hamowania i uzyskanie dostępu do centrum danych rządowych.

— Zdjęcie od Gorodenkoff- AutorGorodenkoff

- 163523788

- Znajdź podobne obrazy

- 5

Słowa kluczowe obrazu stockowego:

- executing

- Cyber

- prywatność

- Internet

- Rząd

- Ciemność

- Atak!

- złośliwy

- wyświetlacz

- pokój

- wykorzystać

- Komputer

- kod

- programowanie

- Wędkarstwo

- Anonimowy

- szpieg

- hakowanie

- wybory

- Luka w zabezpieczeniach

- dostęp

- podnośnika

- interfejs

- bezpieczeństwo

- korporacyjne

- informacje

- ekran

- Oprogramowanie

- Cyberprzestępczość

- e mail

- nadzoru

- Rewolucja

- Przeciek

- systemu

- kryptowaluta

- Kryptografia

- monitorowanie

- Głębokość

- przedsiębiorstwo

- tężec

- tożsamość

- Wirus

- Serwer

- Sieć

- Dane

- technologia

- infekować

- haker

Ta sama seria:

Ten sam model:

Podobne wideo stockowe:

Informacje o użyciu

Możesz użyć tego zdjęcia bez tantiem "Niebezpieczne Hacker hamowania i uzyskiwanie dostępu do danych rządowych" do celów osobistych i komercyjnych zgodnie z licencją standardową lub rozszerzoną. Licencja standardowa obejmuje większość przypadków użycia, w tym reklamy, projekty interfejsu użytkownika i opakowania produktów, i pozwala na wydrukowanie do 500 000 kopii. Licencja rozszerzona zezwala na wszystkie przypadki użycia w ramach Licencji standardowej z nieograniczonymi prawami do druku i pozwala na używanie pobranych obrazów stockowych do celów handlowych, odsprzedaży produktów lub bezpłatnej dystrybucji.

Możesz kupić to zdjęcie stockowe i pobrać je w wysokiej rozdzielczości do 5000x2813. Data wgrania: 16 sie 2017